Anti-Leak für PC-Spiele

Ultimative Kontrolle und Transparenz für unveröffentlichte PC-Spiele

Schützen Sie Ihre noch nicht veröffentlichten PC-Spiele vor Leaks, frühzeitigem Piraterie und unerlaubter Verbreitung mit Roosens Anti-Leak, der fortschrittlichsten Pre-Release-Kontrolllösung auf dem Markt. Basierend auf derselben manipulationssicheren Technologie wie Roosens Anti-Piraterie, ergänzt Anti-Leak leistungsstarke serverseitige Steuerungen und Telemetrie, die Ihnen volle Kontrolle darüber geben, wer Ihr Spiel wo und wann starten darf.

Lassen Sie keine Millionen liegen. Machen Sie geleakte Builds mit Roosens Anti-Leak vollkommen unbrauchbar, denn:

- Ein ungeschützter geleakter Build = in Stunden geknackt und für immer piratiert

- NDAs sind nur Papier – sie stoppen keinen einzigen Upload

- Ohne ernsthaften Schutz sind Sie 100 % blind: keine Ahnung, wer gerade Ihr Offline-Spiel spielt

- Ohne Schutz kann Ihr Build aus jedem Land, jedem VPN oder Rechenzentrum gestartet werden

- Frühe Piraterie zerstört Launch-Einnahmen, verrät Überraschungen und vernichtet dauerhaft Bewertungen und Ruf

- Ein einziger Leak hat Studios bereits zu überstürzten Releases, Inhaltskürzungen oder DLC-Streichungen gezwungen

Hauptfunktionen

100 % Nur-Online-Ausführung

Jeder Start erfordert eine Live-Prüfung über Ihr Roosens-Kontrollpanel

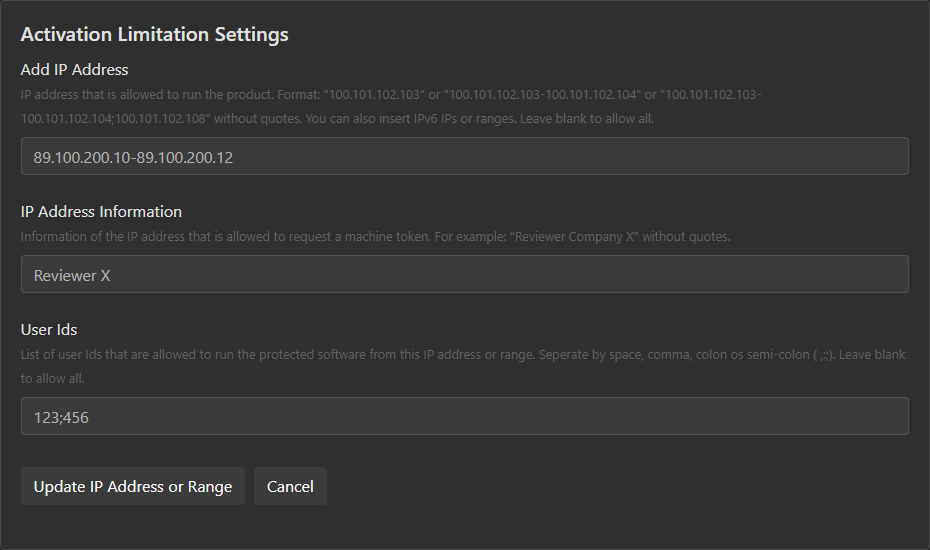

Granulare User- & IP-Whitelist

Nur bestimmte Store-User-IDs oder IP-Bereiche zulassen

Zeitlich begrenzter Beta-Zugang

Exaktes Start- und Enddatum (bis auf die Minute) für jeden Build festlegen. Nach Ablauf startet das Spiel nicht mehr – keine Updates oder Patches erforderlich.

Start-Benachrichtigungen & Berichte

E-Mails kurz nach blockiertem Zugriff. Wöchentliche Berichte mit relevanten Startdaten.

Mehrere Authentifizierungsoptionen

Nahtloses Store-DRM, Roosens-Aktivierungsschlüssel oder Okta MFA

Starke Schutztechnologie

Identischer Anti-Tampering-Motor wie bei Anti-Piraterie + Extra-Features. Geleakte Builds bleiben selbst bei besten Cracking-Gruppen tot. Builds ohne Startberechtigung können nie geknackt werden.

Entfernungs-Tool

Offline-Tool zur Entfernung des Schutzes vor oder nach Vertragsende

Ein-Befehls-Integration

protectionclient -key=123 -protect=game.exe [-pdb=game.pdb] && echo SUCCESS || echo ERROR (code %ERRORLEVEL%)

Preise Jahr 2026

Jeder sieht denselben Preis. Keine versteckten Gebühren, keine Überraschungen. Preise in Britischen Pfund.

£2.500

+ £2.500 / Monat

- Jederzeit kündbar

- Alle unterstützten Stores

- Unbegrenzte Patches & Updates

- Entfernungs-Tool auf Anfrage

- Dashboard zur Zugriffskonfiguration

- Unbegrenzte Nutzer & IP-Bereiche

- Benachrichtigungen bei unbefugtem Zugriff

- Wöchentliche Startberichte

Schutzoptionen

- Zeitlich begrenzter Beta-Zugang: £0,10 / Unique-Spieler

- Integration eines eigenen Stores: £100.000

- Roosens DRM, 100 Keys: £500

- Okta-Implementierung: £1.000

- Eventsicherheit: £2.000

Unterstützte Plattformen