Anti-Fuite pour jeux PC

Contrôle et visibilité ultimes pour vos jeux PC non publiés

Protégez vos jeux PC non publiés contre les fuites, le piraterie précoce et la distribution non autorisée avec Roosens Anti-Fuite, la solution de contrôle pré-lancement la plus avancée du marché. Basée sur la même technologie anti-altération que Roosens Anti-Piraterie, Anti-Fuite ajoute des contrôles serveur puissants et une télémétrie qui vous donnent un contrôle total sur qui peut lancer votre jeu, où et quand.

Ne laissez pas des millions sur la table. Rendez la fuite impossible à utiliser avec Roosens Anti-Fuite, car :

- Un build non protégé qui fuit = cracké en quelques heures et piraté pour toujours

- Les NDA ne sont que du papier, ils n’empêchent aucun upload

- Sans protection sérieuse, vous êtes 100 % aveugle : aucune idée de qui joue votre jeu hors ligne

- Sans protection sérieuse, votre build peut être lancé depuis n’importe quel pays, VPN ou centre de données

- Le piraterie précoce tue les revenus au lancement, gâche les surprises et détruit durablement les notes et votre réputation

- Une seule fuite a déjà forcé des studios à précipiter une sortie, couper du contenu ou annuler des DLC

Fonctionnalités clés

Exécution 100 % en ligne uniquement

Chaque lancement nécessite une vérification en direct via votre panneau de contrôle Roosens

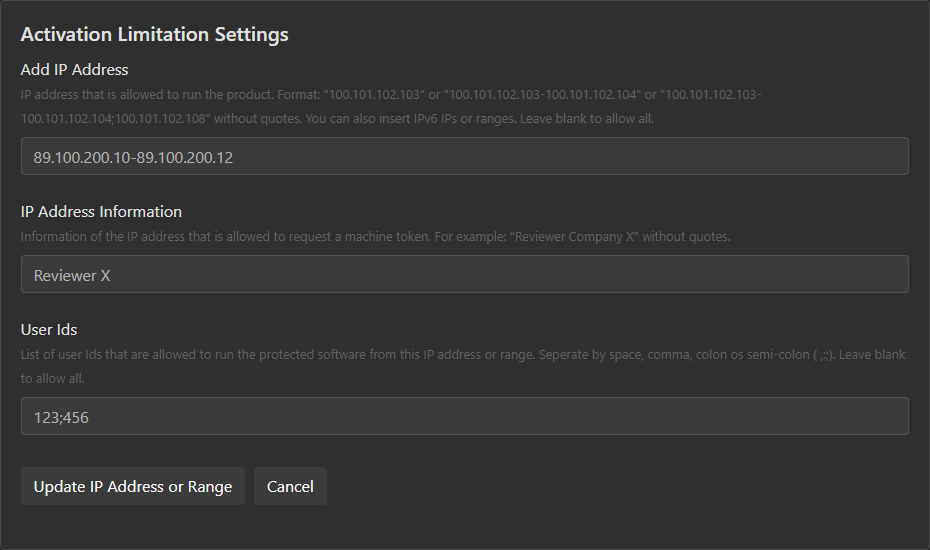

Liste blanche granulaire utilisateurs & IP

Autoriser uniquement certains IDs de magasin ou plages d’IP

Option d’accès bêta temporisé

Définir date/heure de début et de fin précises. À l’expiration, le jeu refuse simplement de se lancer, sans mise à jour nécessaire.

Notifications & rapports de lancement

E-mails envoyés peu après un accès bloqué. Rapports hebdomadaires détaillés.

Options d’authentification multiples

DRM magasin fluide, clés Roosens ou MFA Okta

Protection renforcée

Moteur anti-altération identique à Anti-Piraterie + fonctionnalités supplémentaires. Les builds fuitées restent inertes même entre les mains des meilleurs groupes de crack.

Outil de suppression

Outil hors-ligne fourni pour retirer la protection avant ou après la fin du contrat Anti-Fuite

Intégration par une seule commande

protectionclient -key=123 -protect=game.exe [-pdb=game.pdb] && echo SUCCESS || echo ERROR (code %ERRORLEVEL%)

Tarifs Année 2026

Tout le monde voit le même prix. Aucun frais caché, aucune surprise. Prix en livres sterling britanniques.

£2 500

+ £2 500 / mois

- Résiliation à tout moment

- Tous les magasins supportés

- Patchs & mises à jour illimités

- Outil de suppression anticipée sur demande

- Tableau de bord de configuration d’accès

- Utilisateurs et plages IP illimités

- Notifications d’accès non autorisé

- Rapports hebdomadaires de lancement

Options de protection

- Accès bêta temporisé : £0,10 / joueur unique

- Intégration magasin personnalisé : £100 000

- Roosens DRM, 100 clés : £500

- Implémentation Okta : £1 000

- écurité événementielle : £2 000

Plateformes prises en charge